Het perfecte Smart Home Netwerk

Een netwerk is maatwerk. Immers: een netwerk voor een studentenhuis is wezenlijk anders van opzet dan een netwerk voor een bejaardenwoning of een woonboot. Elke omgeving heeft een andere aanpak nodig. In dit artikel kijken we naar een (gemiddeld) Smart Home. Waar moet je rekening mee houden? Wat heb je nodig? Wat zijn verstandige keuzes? En wat is een absolute no-go?

Een Smart Home is in feite een connected home. (Wij zien het als synoniemen) Dat is natuurlijk prachtig, want op die manier zijn veel apparaten te koppelen, wat een wereld aan mogelijkheden opent. Denk aan het automatisch laten zakken van de zonnewering bij een bepaalde zonnekracht of – stand. Of het gedimd inschakelen van de verlichting als u uit bed stapt om naar de wc te gaan. Dit zijn twee simpele voorbeelden. Alles is te schakelen met talloze variabelen.

Er zijn echter wel wat zaken om rekening mee te houden. De belangrijkste is: veiligheid. Als u alle IoT-apparaten zomaar in het gewone ‘thuis’netwerk hangt, levert dat serieuze veiligheidsproblemen op. Denk aan een ‘uitgelekt’ wifi-wachtwoord waardoor de boze buurman kan inloggen op uw netwerk en zo de gateway overneemt. We noemen maar iets.

Wij gaan in dit artikel in op een basis set-up voor een Smart Home netwerk. Een veilige basis set-up. Natuurlijk zal het per installatie verschillen hoeveel netwerken gewenst zijn. Denk alleen al aan een kantoor aan huis. Of een apart home-lab. Of een tiener die u graag wilt controleren door een online poker- of gameverslaving. Kortom: dit is een leidraad. Geen absolute handleiding om te volgen.

Grove layout

We raden te allen tijde aan een netwerk – ook een thuisnetwerk – te scheiden als er meerdere soorten gebruikers of apparaten op het netwerk aanwezig zijn. In een thuisnetwerk kan het zijn dat u regelmatig gasten ontvangt die graag toegang krijgen tot de wifi. Een gastennetwerk is dan een must-have. In geval van een bedrijfsnetwerk zal het gaan om diverse afdelingen: magazijn, directie, finance, et cetera.

In een Smart Home is het heel verstandig om een netwerk aan te leggen, specifiek voor Smart Home apparaten. Het komt er dus op neer dat u een apart netwerk – Vlan – aanlegt voor:

- Hoofdnetwerk

- Gasten

- IoT apparaten (Smart devices)

Op die manier kunt u specifiek per netwerk – vlan – aangeven wat de rechten zijn. In geval van het Smart Home netwerk zal dat het minimale zijn dat nodig is om het te laten werken. Immers: we gaan het compleet dichttikken zodat niemand behalve de gebruiker toegang heeft.

De hardware

Om een dergelijk Smart Home netwerk aan te leggen, is hardware nodig die moet voldoen aan specifieke eisen. Kort samengevat is het volgende nodig (per apparaat uitgesplitst)

Router

- Vlan compatible

- DNS server instelbaar (eigen IP’s / hostnames invoeren voor DNS)

- Firewall regels instelbaar: floating en per vlan

- Aliassing mogelijk voor vereenvoudigen firewall regels

- Virtual IP mogelijk voor flexibiliteit (nu niet nodig, maar wel heel handig)

- Poort forwarding instelbaar per interface / vlan

- IGMP compatible / instelbaar (eventueel voor toekomst)

- Statistieken / logging

- ICMP voor logging

Switches

- Vlan compatible

- PoE voor accesspoints en camera’s

- ICMP voor logging

- IGMP snooping (i.v.m multimedia / IPTV)

- RSTP (voor efficientie / multimedia)

Accesspoints

- Vlan compatible

- IGMP snooping

- PoE voor power (écht bijzonder handig)

- Roaming compatible / uitbreidbaar

De keuzes

Nu zijn er talloze producten compatible met de bovenstaande lijsten. Dus wat wij hier kiezen is geen vast gegeven of per definitie de juiste keuze – of enig keuze. Wij hebben echter zeer goede ervaringen met PFsense als router / firewall. Het draait ongelooflijk stabiel, is superflexibel inzetbaar en bied alle mogelijkheden die we zoeken. En meer.

PFsense is bovendien uitbreidbaar met pakketten. Denk aan Squid (als proxyserver / parental control), darkstat, talloze vpn-servers en meer. Dat maakt PFsense een logische keuze in een groter netwerk waar management en scheiding van belang is.

PFsense is open source. Het kan op vele platforms draaien. Wij hebben het op zowel lichte hardware als heel zware machines gebruikt. In basis is een (mini)pc – soort nuc-oplossing – met minimaal twee ethernet-interfaces nodig: één WAN-interface en één LAN. Op de WAN sluit je een modem aan, op de LAN-interface komt het interne netwerk. Daarop draaien tevens de vlans. Dit is geen installatie-tutorial voor pfsense. Maar als daar behoefte aan is, kunnen we die maken. Laat het weten via ons contactformulier.

Voor switching en wifi zijn talloze opties. De keuze zal afhankelijk zijn van de situatie – net als de specificaties van de PFsense router. Hoeveel traffic is er aanwezig op het netwerk? Hoeveel apparaten zijn er aanwezig? Hoeveel apparaten zijn draadloos? Wordt er veel gestreamd? Allemaal factoren die meespelen bij het bepalen van de hardware.

Merken waaraan u kunt denken:

- Netgear

- Dlink

- Ubiquiti

- Ruckus

- Meraki

- …

Al deze merken hebben degelijke hardware die geschikt is voor het opzetten van een mooi netwerk.

Firewall

Het belangrijkste onderdeel in een goed smart home netwerk is de Firewall. Die regelt namelijk de toegang tot internet en andere, interne, netwerken. Je kan dus via de Firewall regelen dat het IoT-netwerk in principe géén toegang heeft tot internet. Dat doe je met regels (rules).

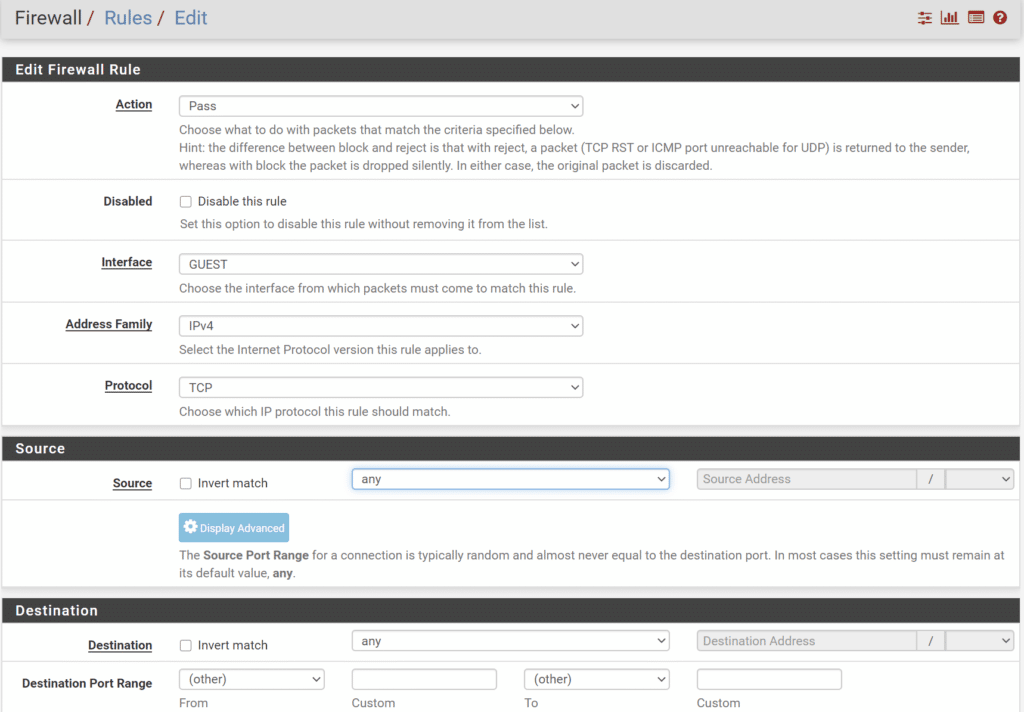

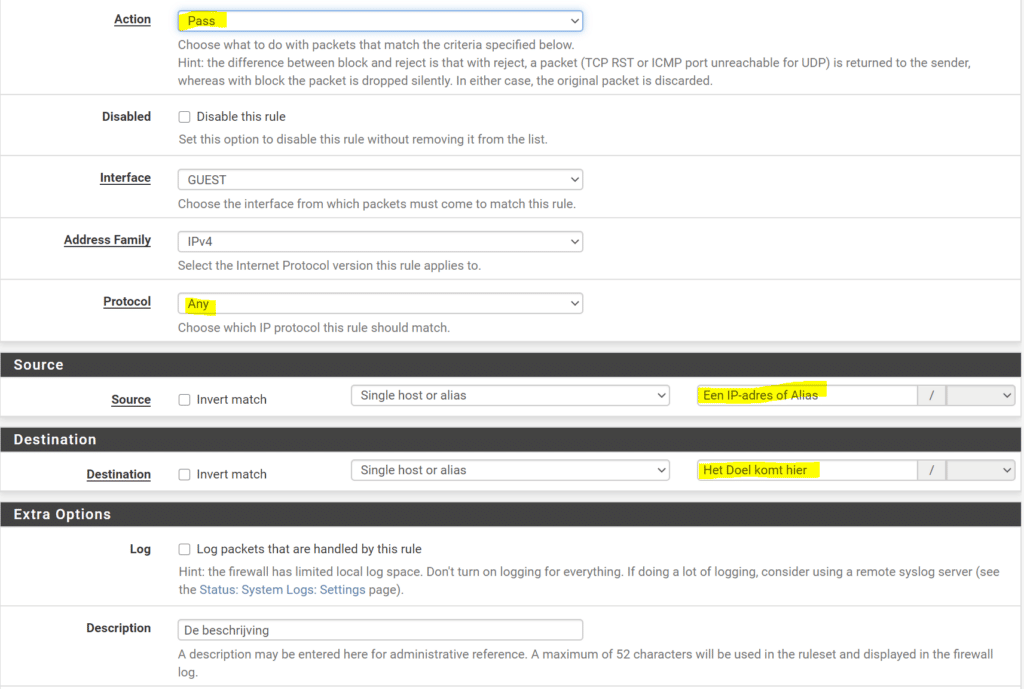

Bij een firewall-regel kan je een specifieke client (pc, tablet, telefoon, etc) of een compleet netwerk toegang geven, blokkeren of weigeren tot een bepaald doel. Dat kan zelfs per protocol en volgens bepaalde schema’s (in ieder geval met PFsense).

Je begrijpt dat precies deze functie cruciaal is in een Smart Home. Immers: op die manier kunnen we het IoT-netwerk compleet afsluiten van internet, behalve voor een bepaald apparaat (bijvoorbeeld de hub). Ook kunnen we op deze manier verkeer tussen de vlans regelen, zodat het hoofdnetwerk en het IoT-netwerk in principe compleet gescheiden zijn, behalve voor bepaalde apparaten. Denk aan de telefoons / tablets van de eigenaren van het huis.

Hoe we de regels precies moeten inregelen gaan we in dit artikel niet behandelen. Dat is meer iets voor een praktijktraining. Ook is dat op zich een compleet artikel waard, aangezien er vele factoren meespelen bij het inregelen van een firewall. Denk aan hiërarchie van de regels, protocollen, poorten, clients, ip-reserveringen, aliassen, et cetera.

IoT apparaten

Het idee van deze set-up is dat we het Vlan met IoT-apparaten compleet afschermen van internet. Behalve de apparaten die toegang mogen hebben. Het beste kan je de apparaten die toegang mogen krijgen een vast ip-adres geven. Door dat te doen, kan je een groep aanmaken – een alias met daarin deze ip-adressen – en in de firewall aangeven dat deze apparaten wél online mogen. (bijvoorbeeld door ze gateway / dns-toegang te geven), in tegenstelling tot de rest van het IoT-netwerk.

DNS

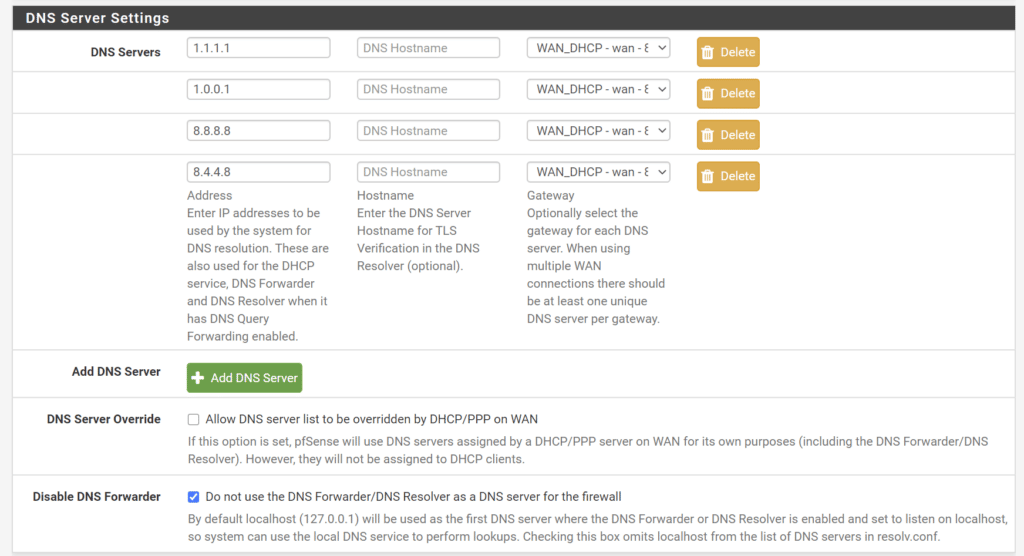

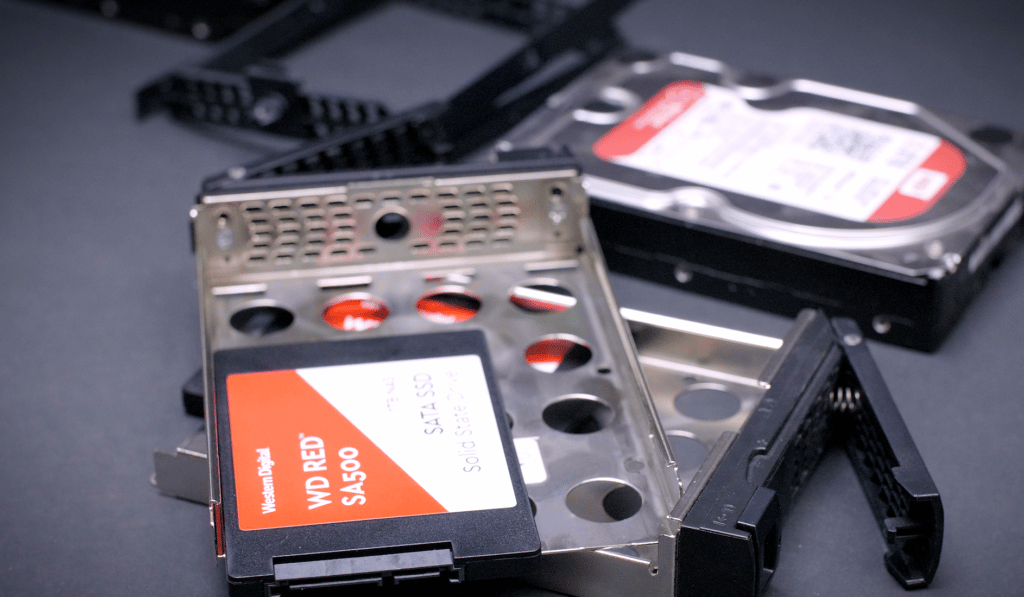

Verder raden we met klem aan om een aparte DNS-server op te zetten waar u verzoeken kunt filteren en kunt regelen. Een Pihole is een idee. Maar een aparte DNS-server is op allerhande manieren op te zetten. Ook op een NAS van bijvoorbeeld Netgear of Synology (zie screenshot). Maar ook op een aparte server met Linux.

Het voordeel is dat je dus verzoeken kunt filteren. En dat de internetprovider – of Google – niet zomaar kan meegluren. Tevens kan je zélf bepaalde regels toepassen. Denk aan het filteren van XXX-sites, goksites, advertenties, et cetera.

Als je het eenvoudig wilt houden, kan je het beste een rasberry-pi aanschaffen en daar pihole op zetten. Het is ook mogelijk dit pakket op de Synology NAS te installeren in een Docker-container. Vervolgens zet je in PFsense een verwijzing naar dat ip-adres voor DNS-verzoeken. In het screenshot zie je dat we verwijzen naar Cloudflare DNS en Google DNS. Maar daar kan dus ook een intern IP-adres van een Pihole komen.

Bediening

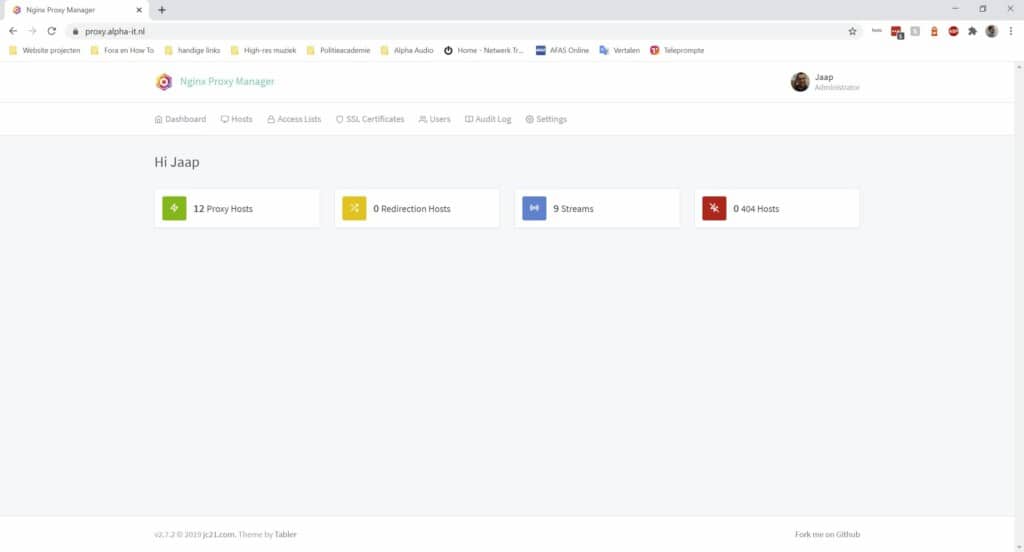

Tenslotte moeten we nu nog zorgen dat het huis te bedienen is. Nu zullen de schakelaren gewoon werken. En ook de apparaten ín het aparte Smart Home Vlan kunnen gewoon met elkaar communiceren (en met de smart home hub / gateway). Maar het is belangrijk dat specifieke apparaten van gebruikers wellicht óók met het Smart Home netwerk kunnen communiceren.

Dat kan je regelen in de Firewall. Door ook daar een alias aan te maken met alle IP-adressen van deze apparaten, kan je een regel maken dat deze apparaten wél met het smart home netwerk mogen communiceren. En wellicht zelfs alleen over een specifieke poort en via een specifiek protocol. Hoe secuurder je hier te werk gaat, hoe veiliger het netwerk is. Dat geldt overigens sowieso met een datanetwerk. Werk vanuit géén toegang naar gericht toegang.

Conclusie

Een netwerk voor een Smart Home opzetten is géén sinecure. Het is cruciaal dat toegang tot internet én inter-vlan verbindingen goed gereguleerd zijn. Dit om het lekken van data te voorkomen. En om te voorkomen dat zomaar iemand het huis kan overnemen.

Het zal je ook opgevallen zijn dat we het over vlans, firewalls en dns-servers hebben gehad. Niet bepaald zaken die je in consumentenspullen kunt inregelen over ‘overrulen’. Dat klopt helemaal. Onze mening is dan ook dat het netwerk in een smart home niet opgebouwd moet worden met netwerk-apparatuur voor consumenten. Tevens zien we het als een klus voor specialisten. Er staat te veel op het spel.

Wij kunnen je leren hoe je een veilig netwerk kunt opzetten. Interesse? Check onze trainingen.

Reacties